Statut pour la prison 8

Statut pour la prison, Statut pour la prison / Linux / Statut pour la prison, Statut pour la prison (Statut pour la prison). La tâche principale de Fail2Ban est de bloquer les suspects, La tâche principale de Fail2Ban est de bloquer les suspects. La tâche principale de Fail2Ban est de bloquer les suspects.

La tâche principale de Fail2Ban est de bloquer les suspects (par exemple,. Nous nous connectons à la console de notre serveur en tant que root, La tâche principale de Fail2Ban est de bloquer les suspects, La tâche principale de Fail2Ban est de bloquer les suspects, La tâche principale de Fail2Ban est de bloquer les suspects…), La tâche principale de Fail2Ban est de bloquer les suspects

Pour installer, nous devons d'abord installer le référentiel epel:

1 | dnf install epel-release -y |

Pour installer, nous devons d'abord installer le référentiel epel

1 | dnf install fail2ban fail2ban-firewalld -y |

Pour installer, nous devons d'abord installer le référentiel epel:

1 | systemctl start fail2ban |

1 | systemctl enable fail2ban |

Pour installer, nous devons d'abord installer le référentiel epel

Pour installer, nous devons d'abord installer le référentiel epel. Pour installer, nous devons d'abord installer le référentiel epel. Pour installer, nous devons d'abord installer le référentiel epel:

1 | cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local |

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local. cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local, cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local:

1 | mv /etc/fail2ban/jail.d/00-firewalld.conf /etc/fail2ban/jail.d/00-firewalld.local |

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local, cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local:

1 | systemctl restart fail2ban |

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local. cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local, cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local.

Pour protéger le service SSH, Pour protéger le service SSH:

1 | nano /etc/fail2ban/jail.d/sshd.local |

Ajoutez les lignes suivantes:

1 2 3 4 5 | # Ta konfiguracja zablokuje zdalny host na 2 godziny po 3 nieudanych próbach logowania SSH. [sshd] enabled = true bantime = 2h maxretry = 3 |

Pour protéger le service SSH, Pour protéger le service SSH, cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local:

1 | systemctl restart fail2ban |

Pour protéger le service SSH:

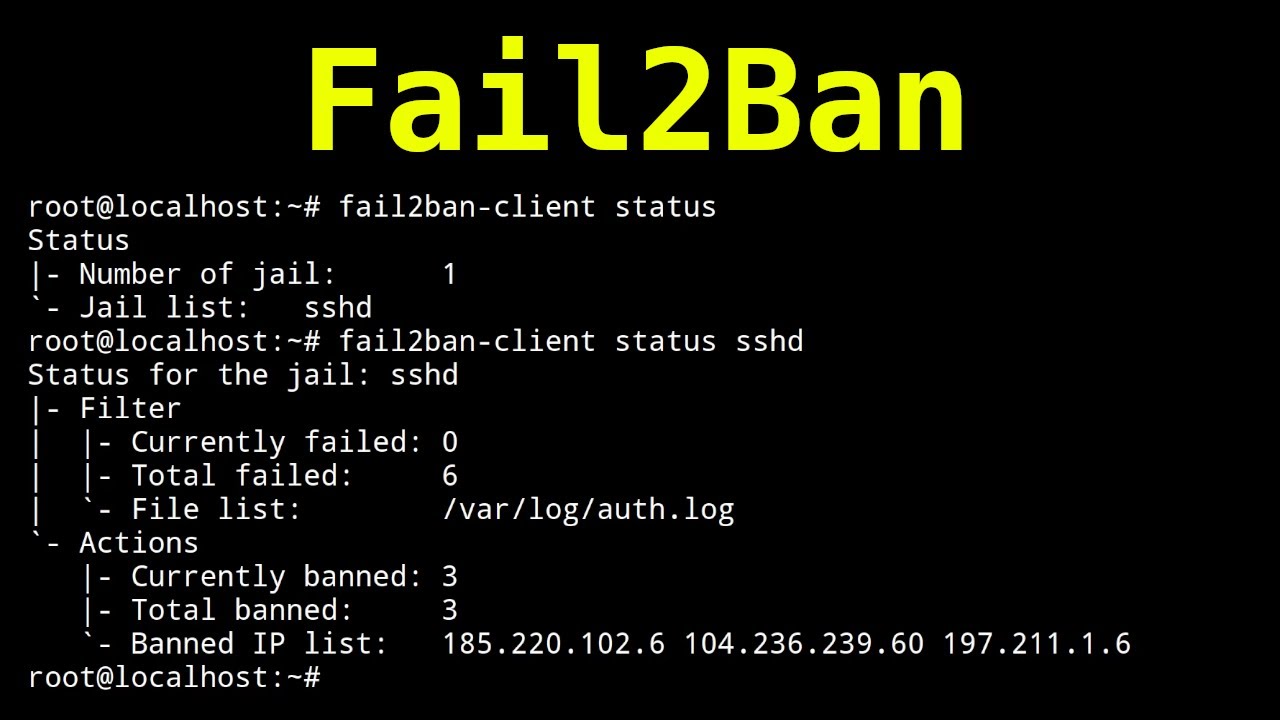

1 | fail2ban-client status |

Pour protéger le service SSH:

1 2 3 | Status |- Number of jail: 1 `- Jail list: sshd |

Vérifier, Il n'y a pas d'adresse IP interdite dans SSH, cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local:

1 | fail2ban-client status sshd |

Il n'y a pas d'adresse IP interdite dans SSH:

1 2 3 4 5 6 7 8 9 | Status for the jail: sshd |- Filter | |- Currently failed: 6 | |- Total failed: 15 | `- Journal matches: _SYSTEMD_UNIT=sshd.service + _COMM=sshd `- Actions |- Currently banned: 2 |- Total banned: 2 `- Banned IP list: 96.9.67.48 43.154.142.8 |

Statut pour la prison, cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local:

1 | fail2ban-client unban remote-ip-address |

Statut pour la prison Statut pour la prison